ransomware

Overview

Se oye hablar más de lo que nos gustaría del ransomware. Vemos en diferentes medios como empresas y particulares son afectados por este malware, que como su nombre indica, secuestra nuestros datos.

En este post se proporcionarán algunas de las buenas prácticas que pueden ayudarnos a mitigar los riesgos a que nuestros datos sean comprometidos por un ransomware.

Es habitual que los delincuentes que se dedican al ransomware soliciten el pago mediante criptomoneda, en algunos círculos oigo como algunas compañías empiezan a hacer acopio de criptomonedas, normalmente bitcoin, cuando está a precios más bajos para proceder afrontar los posibles pagos a un precio más ventajoso. No será el objeto de este post el juzgar las diferentes estrategias delante del ransomware, cada uno es conocedor de su realidad, de las medidas tomadas y de si se pueden permitir o no perder ciertos datos. Yo soy de los que creen que, mientras sea lucrativo seguiremos oyendo hablar de él. Ningún delincuente se dedica a negocios ruinosos.

Durante el 2020, el precio medio pagado por las empresas como rescate de sus datos fue de 260.800 euros, llegando a una recaudación total aproximado de 30 Millones de euros. Y esto solo es el precio de los rescates, aquí no se están teniendo en cuenta los costes asociados a la parada de los servicios proporcionados por las empresas mientras no disponen de acceso a sus datos.

Ransomware

Su nombre es muy adecuado, ransom, del inglés rescate y ware, del acortamiento de software, también del inglés. Y básicamente esto es lo que hace cifrando todos los datos posibles y solicitando un rescate por ellos.

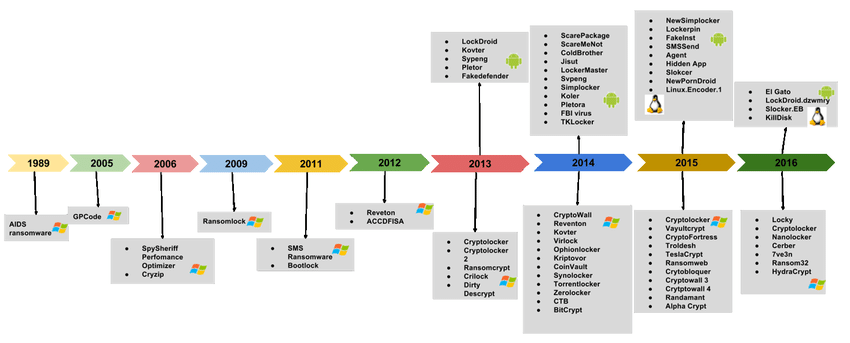

Desde 1989 las distintas variables de ransomware han evolucionado y se van adaptando a las nuevas medidas de seguridad que se adoptan para prevenirlos.

Se especializan en diferentes sectores para ser más eficientes en sus campañas y se aprovechan de nuevas vulnerabilidades para afectar al mayor número de dispositivos posibles.

Métodos de infección

Es importante describir los métodos de infección, al menos los ya conocidos, para tenerlos en cuenta a la hora de preparar nuestras defensas.

Phishing

Aunque, dependiendo de las variantes estos nos pueden infectar de diferentes modos, el más habitual, a día de hoy, es que sea mediante campañas de phishing.

Puede ser tanto en campañas generalistas como mediante campañas personalizadas, que intentarán mejorar su efectividad con un “target” específico.

Web expoit kits

Intentado aprovechar debilidades conocidas tanto en exploradores web como con complementos que podamos tener instalados.

Botnets

Se puede usar el ransomware como forma de monetizar infecciones realizadas anteriormente por otro malware.

Vulnerabilidades

Se puede aprovechar de vulnerabilidades conocidas, en este caso para su difusión dentro de la red una vez realizada la infección inicial. Es conocido que algunas variantes han hecho uso de vulnerabilidades en RDP y SMB para propagarse a sistemas de archivos y servidores.

Mitigaciones

Para poder mitigar los efectos que el ransomware pueda ocasionar a nuestros datos y servicios podemos realizar una serie de acciones que, o bloqueen la amenaza en sí, al menos las ya conocidas o que intenten minimizar sus efectos.

Correo electrónico

Como hemos comentado hoy en día la forma más habitual de ser comprometido por un ransomware es mediante campañas de phishing. Es por ello que la primera medida será la de filtrar todos los correos que sea posible.

Existen distintas soluciones que ayudan a proteger nuestros sistemas de correo electrónico y, dada la variedad, lo único que puedo aportar al respecto es que es necesario que dispongamos de un sistema antispam y antivirus actualizado en nuestro servidor de correo electrónico.

Una recomendación, que nos ayuda a filtrar muchas campañas de phishing, es el uso SPF en el registro DNS. Este registro indica al resto de servidores de correo electrónico cuales son los servidores autorizados y evitar así que puedan falsificar el remitente de nuestro dominio.

Concienciación

Cuando hablamos de phishing hay que poner la concienciación en el centro. Es muy importante que mantengamos entrenados a nuestros empleados mediante formaciones y campañas de phishing simuladas para proporcionarles las herramientas necesarias que les permitan detectar irregularidades en un posible phishing. Que sospechen de que un correo pueda ser malicioso es un avance. Ya no sirve la muleta de que el usuario es el eslabón más débil, si es así, y lo hemos detectado, lo tenemos que fortalecer.

Permisos

Para la cuestión de los permisos hay al menos dos parámetros que pueden ayudarnos a gestionarlos de una forma coherente y correcta.

“Menos, es más”. Tenemos que disponer únicamente de los permisos que sean necesarios. Tanto en el equipo local como en los servicios a los que tengamos acceso.

El ransomware y otras muchas amenazas se ejecutan en nuestros sistemas con los permisos de los que dispongamos, si somos administradores del equipo, el malware también lo será, si lo somos del dominio … estamos muertos.

Existen muchas estrategias para evitar la mala práctica de disponer de más permisos de los necesarios, no las voy a listar todas, pero lo mínimo es disponer de cuentas separadas para las tareas administrativas que requieran de privilegios elevados.

Por otro lado, en la mayoría de las organizaciones nos encontramos con que, a lo largo del tempo, como usuarios, acumulamos permisos que posiblemente ya no necesitemos. Es por ello que es una buena práctica, realizar anualmente una auditoría de los permisos disponibles para cada uno de los usuarios y conjuntamente con los responsables de cada departamento cancelar o ajustar los que ya nos sean necesarios.

Otra práctica que me gusta es la de poner en “solo lectura” los proyectos finalizados. En caso de que estos proyectos nos sirvan como base de nuestro conocimiento y queramos mantener dicha información. Con esta acción conseguimos dos efectos interesantes:

Evitamos que los datos puedan ser modificados accidentalmente por un usuario.

Evitamos que un ransomware los comprometa. Recordemos que el ransom dispondrá de los mismos permisos que el usuario.

Antivirus

La mayoría de los clientes de antivirus actuales, si estos están bien implantados y actualizados, nos ayudaran a dificultar la ejecución de cualquier tipo de malware, incluido el ransomware. Es por ello importante que verifiquemos que se están actualizando de forma regular y que las excepciones que podamos aplicar no comprometan nuestros sistemas.

Infraestructura

Segmentación

Es conocido que algunos de los distintos ransomware, una vez están en ejecución intentaran propagarse por nuestra red intentando infectar la mayor cantidad de dispositivos posible.

La segmentación por un lado nos ayudara a minimizar los daños no permitiendo que el ransomware pueda saltar de un servicio a otro sin control.

Por otro lado, nos ayudará también a la contención facilitándonos aislar la red o redes comprometidas mientras estemos aplicando las acciones de limpieza de nuestros sistemas.

DNS

En cuanto a DNS dos recomendaciones, la primera, siguiendo con la segmentación es la de disponer DNS para la resolución interna de la red, estos no resolverán los dóminos públicos, dejando esta función a los proxys. Esto hará muy difícil que cualquier malware pueda conectarse con el exterior.

Por otro lado, existen DNS filtrados, como puede ser 9.9.9.9, algo que ya hemos comentado en posts anteriores, que filtran dominios maliciosos, por lo que nos pueden ayudar a no infectarnos al deshabitar el dominio empleado en la campaña.

Patching

Disponer de sistemas actualizados nos permite siempre ser más resistentes, tal y como hemos mencionado ya anteriormente, en ocasiones el ransomware probará vulnerabilidades existentes para mirar de propagarse dentro de nuestra infraestructura.

Este es un punto que siempre se menciona en muchas cuestiones relativas a la seguridad, es básico y necesario disponer de un proceso metódico y periódico de actualización de nuestros sistemas.

Netapp

Si disponemos de sistemas de almacenamiento como Netapp podemos aplicar buenas prácticas que nos ayuden a mitigar el riesgo que el ransomware supone.

En el caso de NetApp se puede hacer uso de FPolicy, que nos permite:

Advertir de las acciones sospechosas a nuestro SIEM.

Crear “wite list” de las extensiones de ficheros que queramos permitir.

Crear “black list” de las extensiones de ficheros que queramos bloquear. Esta opción suele ser la más usada y si disponemos de una cabina NetApp, diría que indispensable.

Podemos disponer de información detallada en su blog

Copias de seguridad

Las copias de seguridad son el último recurso del que disponemos ante distintos “desastres” que puedan terminar afectando tanto nuestros datos, como la disponibilidad de nuestros servicios.

Hay algunos términos que creo necesario definir antes de continuar con el caso que nos ocupa:

Periodicidad, es el tiempo entre copias. Este será distinto dependiendo de la criticidad de los datos y de la velocidad de modificación de los mismos.

Retención, es el periodo de tiempo durante el cual guardamos las copias de seguridad. Ya que el espacio en los discos es finito tenemos de establecer cuál es el tiempo que debemos guardar la copia de seguridad.

El ransomware intentará comprometer nuestras copias de seguridad, ya que una vez hayamos sido infectados por él, tener copias guardadas, es el único modo del que dispondremos para esquivar el pago del rescate.

A nivel de copias de seguridad podemos distinguir al menos de tres tipos. Cada uno de ellos nos proporciona características diferentes por lo que lo ideal será siempre que sea posible combinarlos.

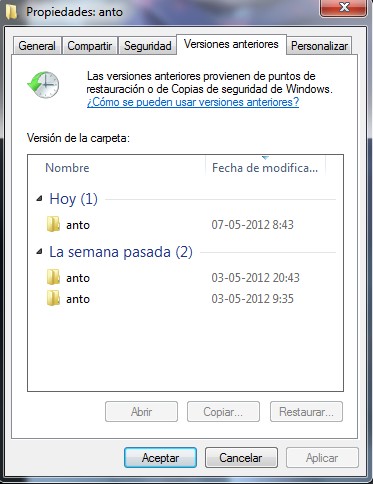

- Snapshot, este tipo de copia de seguridad es muy práctico ya que podemos recuperar los datos de forma muy rápida. Disponer de él supone un coste en espacio de disco, por lo que no es habitual configurarlo con una gran retención.

Dependiendo de la configuración que apliquemos estas copias de seguridad estarán accesibles incluso para que los propios usuarios puedan restaurarlas sin necesidad de contactar con el departamento IT. En el caso que nos ocupa desaconsejaría esta opción, tal y como hemos comentado anteriormente el malware dispondrá de los mismos privilegios que nuestro usuario así que podría llegar a comprometer también las copias. En su defecto podemos hacer accesibles las versiones anteriores únicamente al usuario administrador.

- Mirror, en muchos entornos de DR nos interesa disponer de una copia completa de nuestro sistema de almacenaje. Ésta se actualiza periódicamente para que pueda estar disponible en caso de un error en el sistema principal, lo que nos permite no perder el servicio.

En este caso estas copias serán cifradas a medida que se sincronicen los distintos volúmenes de datos. No nos serán útiles en el caso del ransomware.

- Full (offline), existen distintas soluciones para las copias de seguridad offline, desde la copia a un disco externo que desconectaremos una vez se hayan copiado los datos, sistemas de cintas o hasta soluciones cloud. Lo importante en cada una de ellas es que el medio esté disponible únicamente mientras se realiza la copia.

Lo malo de este tipo de copias es que al realizarse una copia completa no será posible realizarlo con una periodicidad elevada, con lo que tendremos que asumir siempre la pérdida de datos entre cada una de las copias.

Conclusiones

El ransomware es una lacra que afecta tanto a grandes compañías como a particulares. Lo seguirá siendo mientras sea lucrativo, es necesario que todos apliquemos las medidas adecuadas para disponer de la suficiente resiliencia y no tener que contemplar la opción de pagar el rescate.

Todos, en nuestros sistemas, hemos detectado en un momento u otro el bloqueo de un ransomware, así que, no tomar medidas, es casi garantizar que en algún momento seremos víctimas.

En este post se han descrito algunas prácticas que nos ayudaran a no ser víctimas y aunque no lo evitaremos al cien por cien, al menos evitaremos las variantes y técnicas ya conocidas.

Se pone también de relevancia que, formar a los empleados para que sospechen de correos que puedan ser maliciosos, se ha convertido en una medida casi obligatoria.

Hasta aquí el post de hoy. Espero haya sido de vuestro interés.

No dudéis en contactar mediante el formulario para hacerme llegar vuestros comentarios.