phishing

Phishing overview

El phishing se ha convertido en uno de los vectores de ataque más empleados por los ciberdelincuentes hoy en día y desde hace ya años, parece que no pasa de moda.

Básicamente se trata de establecer una comunicación con la que plantear un escenario propicio para llevarnos al engaño, a este escenario se le suele llamar pretexto. Para ello se pueden usar distintos canales y técnicas, aunque el más habitual es el phishing por correo electrónico.

Los objetivos pueden ser varios, obtención de información, credenciales, infección del equipo, etc … y como veremos posteriormente también se pueden crear para una persona concreta o ser lanzados de forma masiva.

Para conseguir el engaño se usan técnicas de ingeniería social. Se emplean técnicas para que evitar que pensemos !!!rápido, rápido o pierdes xxxxx!!!, o se pueden emplear otras que nos proporcionen una falsa sensación de confort o seguridad, empleando información que hayamos publicado o no en internet.

Una vez diseñado el pretexto se hará uso de técnicas IT para poder llevar acabo el engaño.

Como he comentado al inicio todo y que el medio más conocido para el phishing es el correo electrónico este se puede realizar por distintos canales.

Phishing - El más conocido, hace uso del correo electrónico.

Spear Phishing - Igual que el phishing tradicional hace uso del correo electrónico, pero personalizado para un objetivo concreto. Es habitual que se obtengan datos de un data breach y intenten convencer a la víctima que le han comprometido el equipo. En muchas ocasiones le indican también que han podido obtener imágenes suyas comprometidas.

SMiShing - Mediante SMS, se envían mensajes cortos, simulando ser normalmente de servicios de banca o de envío de paquetería.

Vishing - Por llamada telefónica (normalmente sobre VOIP), actualmente, por las características de la telefonía IP no es complejo falsear el identificador de llamada, igual que ocurre con el correo electrónico. No debemos creer todo lo que nos muestran nuestros dispositivos.

Whaling - VIP Phishing. Es el phishing orientado a personas importante, como directivos de grandes empresas. En ocasiones durenate el proceso para llegar a ellos se ataca también a personas ceranas, ya sean familiares o colegas de trabajo.

Técnicas empleadas

Me gustaría centra ahora el post en las técnicas tecnológicas empleadas para acompañar la ingeniería social. Las técnicas más empleadas hoy en día son:

Typosquatting

El Typosquatting o URL hijacking es un error intencionado en la escritura, del dominio, remite o el elemento que estemos usando como identificador,

Como por ejemplo:

http://www.gogle.es

http://www.goggle.es

Es muy posible que muchos usuarios no se percaten “en el ambiente adecuado” del error en la escritura de google.

Existen herramientas que realizan esta operación por nosotros, introduciendo un dominio nos proveen de un listado de dominios parecidos.

ejempos

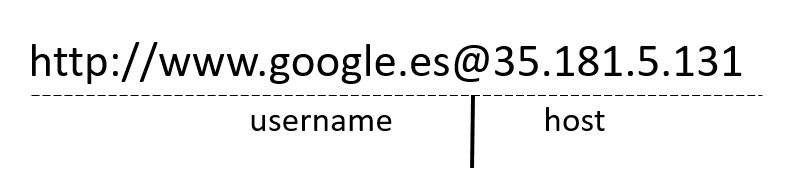

Abuso de la @

En una url, la @ tiene un significado muy importante, separa el usuario del host. Por lo que en el segundo ejemplo aunque visualmente parezca que accedemos al dominio www.google.es, en realidad este es el usuario del host 35.181.5.131.

Podemos observar en los siguientes ejemplos como con la misma técnica y usando la representación hexadecimal de la IP obtenemos un resultado algo más difícil de reconocer. O como en el último caso directamente usando el dominio.

http://www.google.es (es la la única url que realmente va a google)

http://[email protected]

http://www.google.es@0x02983485 (dependiendo de la configuración de nuestro explorador web este sera correctamente interpretado o no)

http://[email protected]

Ocultación de URL

Ocultar la url es una de las necesidades que tienen los delincuentes a la hora de preparar sus campañas, para ello se pueden emplear tanto los acortadores si queremos que el acceso se pueda realizar desde cualquier dispositivo o mediante códigos QR si nuestro objetivo son los dispositivos móviles.

Los acortadores de url empezaron a tener sentido en las notificaciones por SMS, donde los caracteres estaban limitados y ahorrar unos caracteres era de interés. Desde entonces se siguen usando en sistemas de mensajería como whatsup, …

En la web de unshorten disponemos de un servicio para averiguar cual es la url real que se esconde detrás de una url acortada. Muy útil si queramos estar seguros de donde clicamos.

Por otro lado están los códigos QR, se han popularizado mucho en restaurantes, centros comerciales, u otros establecimientos que quieran ofrecernos información de los servicios que ofrecen desde nuestro terminal móvil.

Como podemos observar en la imagen creado con el servicio ofrecido por qrcode-monkey crear un código que nos abra una url, ya sea lícita o fraudulenta, no nos toma más de un minuto. Para los códigos QR podemos hacer uso de aplicaciones que nos muestren la información del código sin ejecutarla.

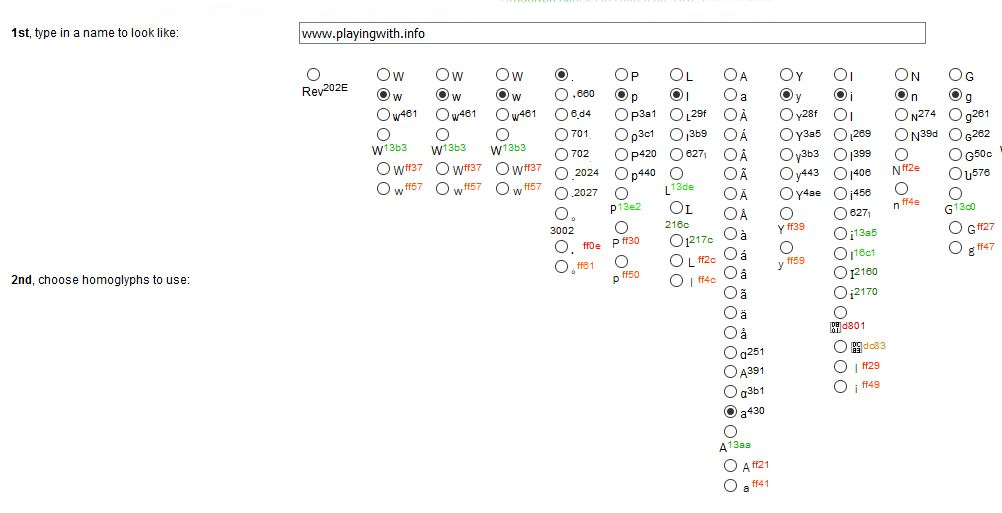

Homographia

La homographia se empezó a usar en el momento en el que por la internacionalización de internet empezaron a agregar carácter locales como por ejemplo los caracteres cirílico o los griegos. Estos caracteres en ocasiones pueden tener similitud o ser iguales a caracteres del alfabeto en latín.

En este caso para un usuario puede ser imposible distinguir entre una url lícita y una fraudulenta como se puede observar en el ejemplo.

http://www.apple.com es apple

http://www.appIe.com no es apple, se ha remplazado la l por una I y dependiendo del tipo de tipografía nos costará ver la diferencia

http://www.аpple.es no es apple - se ha empleado una a del alfabeto cirílico

En la web de iongeek disponeis de un generador de urls jugando con los distintos alfabetos.

Según la configuración de nustro explorador veremos que las url de un modo u otro. Eliminar la compativilidad con los distintos alfabetos en el único modo de protegeros de este tipo de ataques.

Unicode

Dentro de los códigos unicode hay uno que, el U+202E, se usa para las lenguas que se leen de derecha a izquierda, como puede ser el árabe. este código unicode indica a los sistemas que a partir de ese código invisible la lectura y escritura se realizarán de derecha a izquierda. Esto aplica tanto a los exploradores web como a documentos, nombres de ficheros y diría que cualquier texto impreso por un sistema informático.

Como se puede ver en el ejemplo las dos url parecen apuntar a la misma página, pero hay una de ellas, la segunda que no, en esta caso a un dominio que no existe.

www.playingwith.info

www.playingwith.info

En la siguiente web unicode-table podeis copiar este caracter unicode para ver como se comporta en distintos escenarios, es cuanto menos curioso.

Conclusiones

En este post se ha realizado en resumen de las técnicas más conocidas, estas seguro evolucionarán junto con la tecnología. Todo y que actualmente algunos sistemas de protección endpoint ya son capaces de protegernos de muchas de estas técnicas la formación a los usuarios sigue siendo para mi la medida más eficaz contra el phishing. Disponer de usuarios que no solo detecten, sino que avisen a los demás es la mejor protección de que podemos disponer.

Hasta aquí el post de hoy. Espero haya sido de vuestro interés.

No dudéis en contactar mediante el formulario para hacerme llegar vuestros comentarios.